23 kwietnia 2024

Chiński wywiad we wszystkich I‑S00N państwach

16 lutego 2024 roku nastąpił znaczący przełom w publicznym rozumieniu współpracy między chińskim rządem a prywatnymi przedsiębiorstwami w dziedzinie wywiadu. Post na specjalistycznym forum darknetu ujawnił poufne informacje należące do Anxun, firmy znanej z doświadczenia w opracowywaniu narzędzi szpiegowskich i aktywnego zaangażowania w operacje wywiadowcze.

Wyciek Anxun ujawniony w Darknecie

Dane, które wyciekły, zostały udostępnione za pośrednictwem dwóch różnych kanałów, którym towarzyszyły specjalne linki do pobierania z Mega i GitHub. Link na GitHub został szybko usunięty.

Niedostępny projekt GitHub

Podczas gdy oryginalne repozytoria są obecnie niedostępne, na różnych platformach pojawiło się wiele kopii, czasami z tłumaczeniami i częściowym sortowaniem. To rozpowszechnienie podkreśla zakres wycieku i jego wpływ na cyberspołeczność. Dogłębna analiza danych ujawnia krytyczne informacje, w tym:

- Listy klientów ujawniające konkretne powiązania z obecnym rządem.

- Zrzuty ekranu rozmów wskazujące na konkretne żądania dotyczące celów.

- Wykaz podmiotów objętych nadzorem ze wskazaniem środków wykorzystywanych do gromadzenia danych wywiadowczych.

- Broszury prezentujące produkty i podsumowanie oferty firmy, umożliwiające dopasowanie rozwiązań technicznych do skali klienta.

- Dokument porozumienia między Biurem Bezpieczeństwa Publicznego Xinjiang w Bazhou a firmą, dowodzący bliskich powiązań między chińskim rządem a Anxun.

Przeprowadzona analiza jest podzielona na trzy części. Po pierwsze, badanie list, logów, zrzutów ekranu ujawnia praktyki i cele Anxun. Następnie badanie usług oferowanych przez firmę ocenia jej możliwości technologiczne. Wreszcie, badanie umowy z chińskim rządem uwypukla prawne i operacyjne ramy ich współpracy.

Warto zauważyć, że wszystkie analizowane dokumenty zostały przetłumaczone za pomocą automatycznego tłumacza i poddane starannej rekonstrukcji. Pomimo możliwości wystąpienia błędów w tłumaczeniu, zwłaszcza w zrzutach ekranu, szczególną uwagę zwrócono na kontekstualizację i powiązanie informacji z wielu dokumentów w celu zapewnienia integralności analizy. W celu zwięzłego przedstawienia rozkładu różnych badanych formatów dokumentów, poniżej przedstawiono diagram ilustrujący rozkład w zależności od ich typu.

Dystrybucja dokumentów z wycieku danych według ich charakteru

EKSPLORACJA METOD I CELÓW ANXUN: LOGI, ZRZUTY EKRANU I TABELE

Analiza logów

Chociaż logi stanowią tylko ograniczoną część wycieku, to ujawniają szczegóły dotyczące monitorowanych celów. Pliki te rzucają światło na rozmowy telefoniczne i strumienie danych internetowych pochodzące z urządzeń mobilnych dzięki identyfikacji za pomocą numerów telefonów i IMEI, unikalnych identyfikatorów każdego urządzenia.

Zrzuty ekranu jednego ze źródeł logów

Analizowane elementy określają również zaangażowanie różnych operatorów telekomunikacyjnych, w szczególności Beeline, głównego gracza w Rosji, oraz Tele 2, które jest obecne w wielu europejskich krajach

Dogłębna analiza logów wskazuje na godną uwagi zbieżność: większość działań inwigilacyjnych dotyczy osób lub podmiotów znajdujących się w Kazachstanie. Ta geograficzna koncentracja nie jest przypadkowa i sugeruje ukierunkowaną strategię nadzoru dla tego regionu. Obserwacja odnosi się do obaw związanych z bezpieczeństwem i włamaniami do sieci telekomunikacyjnych, tematu, który będzie dalej badany poprzez analizę zrzutów ekranu i innych dokumentów.

Analiza zrzutów ekranu

Zrzuty ekranu stanowią znaczną część wyciekłej zawartości. Większość z nich dotyczy wymiany wiadomości między różnymi użytkownikami. Poniżej znajduje się wykres ilustrujący interakcje:

Wykres ilustrujący liczbę interakcji między różnymi pseudonimami

W analizie przechwyconych wymian, dyskusje koncentrują się głównie wokół próśb o gromadzenie informacji na temat celów, w tym operacji związanych z NATO. Należy zauważyć, że nie wszystkie przechwycone rozmowy odnoszą się bezpośrednio do działalności wywiadowczej firmy. Niektóre z nich dotyczą codziennych tematów i wydają się odzwierciedlać zwykłe interakcje między współpracownikami.

Aby zobrazować połączenie z następnymi sekcjami tego artykułu i usprawnić analizę zrzutów ekranu, konieczne jest zwrócenie uwagi na screeny szczególnie związane z działaniami przechwytującymi i kradzieżą danych skierowanych w organizacje, o czym świadczy poniższy zrzut ekranu:

Zrzut ekranu ilustrujący przechwycone dokumenty

Poniżej podane zostaną dodatkowe szczegóły dotyczące tych operacji, poparte innymi elementami, w tym między innymi tabelami z listą docelowych podmiotów.

Deszyfrowanie tabel

Tabele Excela w formie zrzutów ekranu ujawniają kilka list, które zapewniają interesujący wgląd w operacje i praktyki biznesowe Anxun.

Dokumenty te podkreślają różne aspekty, w tym:

- Wyceny produktów Anxun: koszt różnych produktów oferowanych przez firmę.

- Wyniki pracy pracowników i informacje poufne.

- Podsumowania skradzionych danych: dokumenty te dostarczają informacji na temat danych wydobytych od różnych operatorów telekomunikacyjnych i linii lotniczych, zwłaszcza z Wietnamu i Myanmaru/Birmy.

- Wyciąg z CRM: śledzenie klientów i złożonych zamówień. Niektóre nazwy wymienione w tych dokumentach można interpretować jako odnoszące się do jednostek wojskowych lub organów ścigania, co ilustruje rządowy zakres operacji Anxun. Na przykład jednostka 59 i Biuro Bezpieczeństwa Publicznego w Haikou w prowincji Yunnan są konkretnie wymienione. Podobnie wspomniano o Jednostce 938 w prowincji Hubei i innych instytucjach w różnych chińskich prowincjach. Odniesienia te potwierdzają, że klienci Anxun pochodzą głównie z sektora publicznego.

- Lista celów: ostatnia tabela zawiera listę osób i organizacji będących celem firmy. Kolumny w tej tabeli wskazują nanazwy, typy danych i daty próbkowania. Warto zauważyć, że wśród tych informacji znajdują się imiona i nazwiska dwóch osób związanych z Sciences Po (Instytut Nauk Politycznych w Paryżu).

Te tabele Excela ujawniają wewnętrzne działanie Anxun, zarówno pod względem biznesowym, jak i zasobów ludzkich. Podkreślają również znaczne wysiłki włożone w infiltrację różnych organizacji w celu gromadzenia dużych ilości danych. Znacząca obecność podmiotów rządowych wśród klientów potwierdza integrację Anxun z chińskim ekosystemem wywiadowczym, podkreślając jego rolę w powszechnym nadzorze i gromadzeniu informacji.

WPROWADZENIE DO PRODUKTÓW I USŁUG ANXUN

Odkrywanie możliwości

Dokumenty uzyskane w tym wycieku dają wgląd w możliwości i usługi oferowane przez Anxun. Informacje te, pochodzące głównie z białych ksiąg i prezentacji, ilustrują różnorodność i wyrafinowanie narzędzi opracowanych przez firmę do inwigilacji, przechwytywania komunikacji i operacji ofensywnych.

Zdolność do wdrożenia tak rozległego nadzoru zasadniczo opiera się na rozwoju zaawansowanych i skutecznych rozwiązań technicznych.

Wśród zrekonstruowanych dokumentów znajduje się kilka plików PDF ujawniających różne aspekty działalności Anxun:

- Dokument, który przeanalizujemy bardziej szczegółowo później, wydaje się ilustrować formalną współpracę między Anxun a władzami lokalnymi w Chinach.

- Prezentacja PowerPoint składająca się z 10 slajdów, służąca jako podsumowanie możliwości i oferty biznesowej firmy. Nie zostanie ona tutaj szczegółowo przeanalizowana, ponieważ wydaje się podsumowywać elementy już omówione.

- Przetarg i instrukcja obsługi oprogramowania Hector.

- Białe księgi zawierające szczegółowe analizy techniczne niektórych produktów oferowanych przez Anxun.

- Kompleksowa prezentacja usług oferowanych przez Anxun.

Różne białe księgi zawierają przegląd możliwości oferowanych przez Anxun i produktów wdrożonych w celu gromadzenia danych wywiadowczych na różnych platformach. Dokumenty te zawierają zbiór wymagań, architekturę techniczną i demonstracyjne zrzuty ekranu dla następujących produktów:

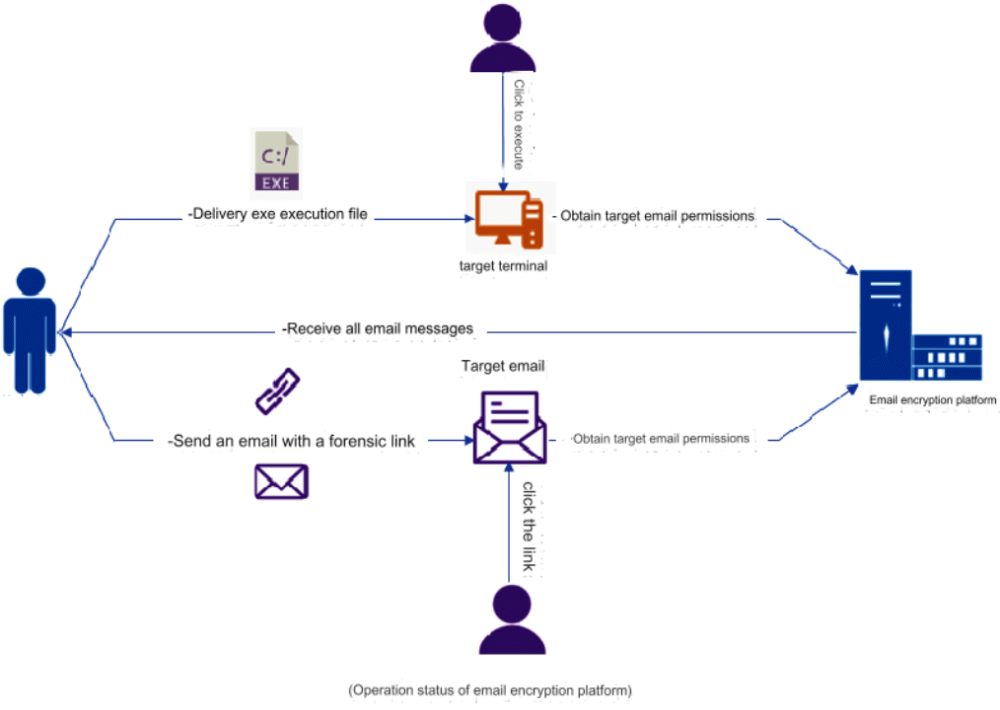

- Platforma do analizy wiadomości e-mail i wyodrębniania informacji na podstawie słów kluczowych i innych parametrów istotnych dla celu przechwytywania.

- Platforma zdalnego połączenia z bezpieczną siecią prywatną.

- Platformy szkoleniowe: są one zorientowane na szkolenia praktyczne, przy czym jedna z nich koncentruje się na przeprowadzaniu ćwiczeń blue team/red team, a druga na szkoleniu różnych scenariuszy przeprowadzania testów penetracyjnych.

- Platforma poświęcona zwalczaniu hazardu online.

- Zautomatyzowana platforma do testowania włamań i zestaw narzędzi, które można wykorzystać w operacjach ofensywnych.

- Platforma "zdalnej kontroli systemów Windows", czyli RAT. Oprócz tej platformy znajdujemy instrukcję obsługi Hectora, narzędzia do zdalnego dostępu za pośrednictwem webshella.

- Platforma do kontrolowania opinii ludzi na Twitterze i platformach społecznościowych, takich jak fora.

- Platforma analityczna do operacji wywiadowczych wspomaganych algorytmami.

Poniżej znajduje się fragment treści białej księgi poświęconej Twitterowi:

Fragment białej księgi na temat kontroli i manipulacji opiniami na Twitterze

Analiza usług oferowanych przez Anxun ujawnia szeroki zakres możliwości technicznych i poziomów cenowych. Należy jednak podkreślić, że obecność tych usług w dokumentach nie potwierdza automatycznie ich dostępności lub skutecznego wdrożenia. Niektóre z przedstawionych rozwiązań mogą nadal znajdować się w fazie koncepcyjnej badań i rozwoju, przeznaczonej do przyszłej komercjalizacji. Niuans ten jest kluczowy dla oceny faktycznego zakresu działalności Anxun i jej potencjalnego wpływu na obszary cyberbezpieczeństwa i wywiadu.

Zagłębianie się w gamę produktów

Aby zapewnić bardziej szczegółową ilustrację tej sekcji dotyczącej białych ksiąg, poniżej przedstawiono kilka elementów, które zwróciły naszą uwagę.

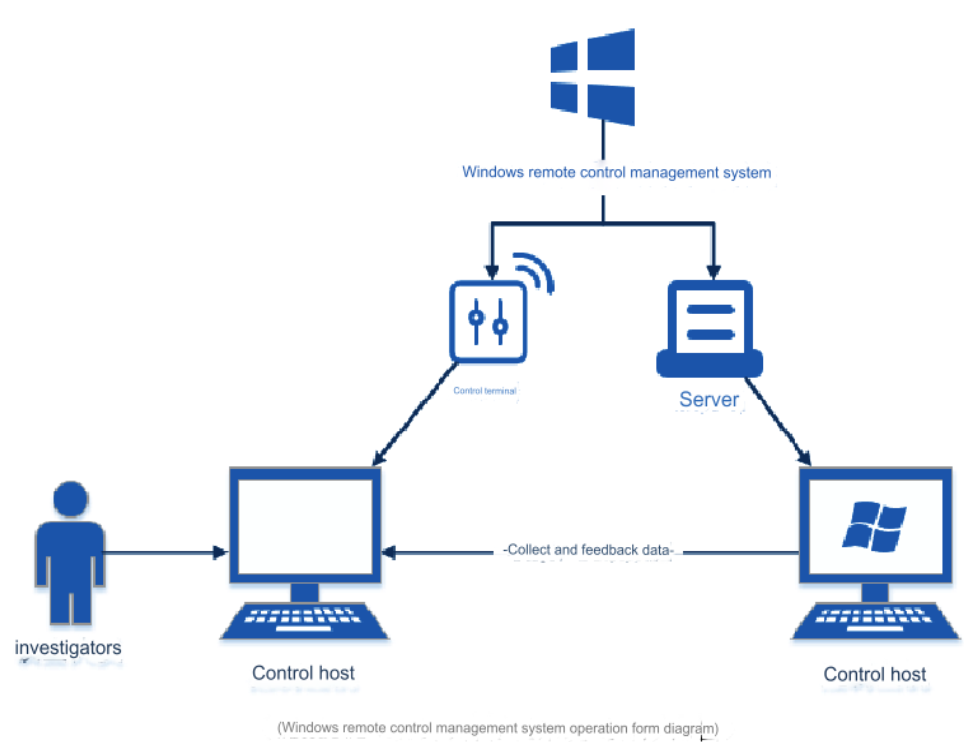

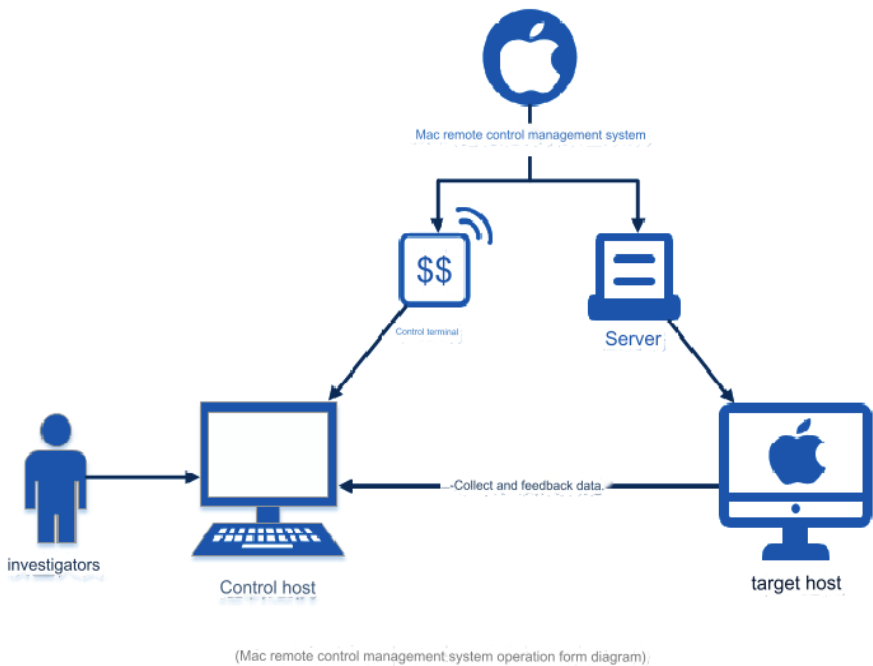

Jeden z dokumentów zwraca uwagę na narzędzie do zdalnego sterowania, powszechnie określane skrótem RAT, przeznaczone dla systemów Windows. Dokument ten nie tylko szczegółowo opisuje działanie tego narzędzia, ale także wyjaśnia, w jaki sposób zostało ono dostosowane do innych systemów operacyjnych, takich jak MacOS i Linux.

Schemat ilustrujący działanie trojana zdalnego dostępu (RAT) w systemie Windows

Schemat ilustrujący działanie trojana zdalnego dostępu (RAT) na macOS

Z dokumentu wynika, że ten RAT został również zmodyfikowany do działania na platformach mobilnych, takich jak Android i iOS, rozszerzając w ten sposób zakres jego wykorzystania i inwigilacji.

10 & 11. Schematy ilustrujące działanie RAT (trojana zdalnego dostępu) w systemach MacOS i Android

Poniżej zaprezentowaliśmy dokument dotyczący prezentacji usług komercyjnych Anxun, wzbogacony o szczegółowe wizualizacje różnych narzędzi, który zapewnia dogłębny przegląd architektury zaimplementowanej do przechwytywania wiadomości e-mail.

Schemat architektury przechwytywania wiadomości e-mail

Kontynuując, asortyment produktów pokazywany wyłącznie w ramach prezentacji usług Anxun obejmuje różne narzędzia. Wśród nich znajdują się urządzenia przeznaczone do atakowania sieci Wi-Fi w celu odzyskiwania haseł i przeprowadzania faz rekonesansu przed włamaniem. Oferowane są dwie wersje tych narzędzi:

13 & 14. Sprzęt do ataków Wi-Fi

Aby umożliwić lokalizację urządzeń mobilnych za pośrednictwem systemu Wi-Fi, zaprojektowano specjalny sprzęt, który zmusza okoliczne maszyny do łączenia się z jego punktem dostępowym, umożliwiając w ten sposób śledzenie wszystkich użytkowników na danym obszarze. Poniżej znajduje się zdjęcie produktu:

Sprzęt do lokalizacji urządzeń mobilnych

Zaobserwowano również, że Anxun opracował system podobny do tego używanego przez TOR do anonimizacji połączeń. Jak wspomniano w opisie usługi, służy on do uniemożliwienia odkrycia tożsamości operacji w sieciach zagranicznych. Podobieństwo do systemu używanego przez TOR jest oczywiste z technicznego opisu działania produktu, jak pokazano poniżej:

Schemat technicznego działania Anti-Tracking RAT

Anti-Tracking Wall" jest dostarczany w postaci następującego sprzętu:

Sprzęt do anonimizacji

W dalszej części prezentacji usług komercyjnych znajduje się m.in. szczegółowy opis narzędzi do kontrolowania opinii publicznej, zautomatyzowanej platformy do pentestów a także platformy Falcon. Zwraca się również uwagę na obecność platformy analizy wywiadowczej w czasie rzeczywistym opartej na architekturze chmury o nazwie SkyWalker:

Zrzut ekranu interfejsu Skywalkera

Oprócz tego istnieje wspomniana wcześniej platforma analityczna do operacji wywiadowczych wspomaganych algorytmami.

Schemat techniczny platformy chmurowej Anxun

Ta szczegółowa analiza produktów i usług Anxun świadczy o zaawansowanej wiedzy technicznej w dziedzinie wywiadu i nadzoru. Narzędzia te, dostosowane do wielu systemów operacyjnych i zaprojektowane do konkretnych operacji, odzwierciedlają zdolność do innowacji i zaangażowanie w szeroko zakrojony nadzór.

UMOWA Z BIUREM BEZPIECZEŃSTWA PUBLICZNEGO XINJIANG

Umowa między Biurem Bezpieczeństwa Publicznego Bazhou, zlokalizowanym w Autonomicznej Prefekturze Bayingol w Ujgurskim Regionie Autonomicznym Xinjiang, a firmą Anxun została szczegółowo opisana w dokumencie. Chociaż dokument ten odnosi się do konfliktów między lokalnym rządem a różnymi frakcjami uważanymi za terrorystyczne, nasza analiza skupi się przede wszystkim na aspektach związanych z produktami i działaniami wywiadowczymi Anxun.

Dokument ujawnia, że Anxun zaangażował się w gromadzenie informacji poprzez infiltrację różnych podmiotów, obejmujących szeroki zakres usług i firm w wielu krajach, w tym:

- W Pakistanie:

- Dane z centrum antyterrorystycznego regionu Pendżab.

- Dane od służb rządowych: poczty, policji w Pendżabie i pakistańskiego posterunku policji w Perouz.

- Dane komunikacyjne od operatora Zong.

- W Afganistanie:

- Dostęp do intranetu i usług pocztowych Afgańskiej Rady Bezpieczeństwa Narodowego.

- W imieniu Centrum Antyterrorystycznego Azji Południowo-Wschodniej:

- Dane usług pocztowych.

- W Malezji:

- Dane polityczne i gospodarcze z ministerstw spraw zagranicznych i spraw wewnętrznych.

- Dane wojskowe z malezyjskiej sieci wojskowej.

- W Tajlandii:

- Dane polityczne i ekonomiczne z Ministerstwa Handlu i Finansów.

- W Mongolii:

- Dane polityczne i gospodarcze z mongolskich ministerstw policji i spraw zagranicznych.

- Dane komunikacyjne od mongolskich operatorów.

- Dla Air Astana i Air Macau:

- Dane dotyczące podróży.

- W Kazachstanie:

- Dane komunikacyjne od operatorów Kcell i Beeline; niektóre z tych danych są dostępne w różnych wyciekach.

Jeśli chodzi o ogólne dane wywiadowcze, dokument wskazuje, że w przypadku Afganistanu, Syrii, Uzbekistanu i Iranu firma utworzyła specjalne zespoły projektowe dla określonych celów i przygotowania do potencjalnej infiltracji.

Jeśli chodzi o możliwości techniczne, Anxun oferuje defensywne i ofensywne szkolenia w zakresie cyberbezpieczeństwa dla Biura Bezpieczeństwa Publicznego w Bazhou. Choć w dokumencie wspomina się o programie defensywnym, większy nacisk kładzie się na część ofensywną. Na przykład wielokrotnie wspomina się o narzędziach do penetracji sieci i narzędziach do zdalnej kontroli terminali.

W trzeciej części dokumentu omówiono ideę planu szkolenia talentów, przypominającego system praktyk lub staży. Podkreśla istotne relacje między szkołami, biurem bezpieczeństwa publicznego i firmami.

W czwartej i ostatniej części znajduje się sekcja poświęcona kompletnej budowie laboratorium badawczo-rozwojowego skupiającego się na programach cyberofensywnych, kryminalistyce cyfrowej i inwigilacji ludności. Wszystko to jest zgodne z ogólną polityką rządu. Poniżej znajduje się fragment dotyczący rozszerzenia możliwości badawczo-rozwojowych chińskiego rządu:

Fragment dotyczący rozszerzenia możliwości badawczo-rozwojowych rządu chińskiego wyodrębniony z umów między Biurem Bezpieczeństwa Publicznego Xinjiang w Bazhou a firmą Anxun

W tej części omówiono kilka aspektów technicznych:

- Wzmocnienie zdolności ofensywnych w cyberprzestrzeni.

- Wykorzystanie i ulepszenie narzędzi ochrony sieci oraz ich audyt.

- Wykorzystanie sprzętu zwiadowczego w celu uzyskania "internetowych" informacji wywiadowczych związanych z punktami dostępu do sieci i wszelkimi innymi dostępnymi lub możliwymi do uzyskania informacjami.

- Opracowanie narzędzi dedykowanych do kontroli tajemnicy i obrony VIP-ów.

- Wykorzystanie powiązań handlowych do zbierania danych wywiadowczych.

- Rozwój sprzętu do monitorowania sieci społecznościowych, e-maili i innych systemów zdalnego sterowania terminalami.

W ramach budowy tego laboratorium firma Anxun proponuje zapewnienie sprzętu i szkoleń.

PODSUMOWUJĄC

Wyciek danych, który miał miejsce w połowie lutego 2024 r., stanowi punkt zwrotny w świadomości społecznej na temat operacji cyberingerencji prowadzonych przez Chiny. Ujawnione dokumenty rzucają światło na zaawansowane operacje nadzoru i nowoczesne technologie, wskazując na ugruntowaną strategię wywiadowczą, która rodzi poważne pytania dotyczące bezpieczeństwa informacji i ochrony prywatności w skali globalnej.

Pomimo formalnego zaprzeczenia przez chiński rząd prawie wszystkim faktom ujawnionym w tych dokumentach, zakres i głębokość powiązań między podmiotami wymienionymi w wycieku danych a chińskim rządem pozostają niepokojące.

Szczegółowa analiza tych dokumentów ujawnia szeroki zakres metod szpiegowskich, podkreślając różnorodność wyrafinowanych technik i narzędzi do infiltracji, nadzoru i gromadzenia krytycznych informacji. Rewelacje te wymagają ponownego rozważenia obecnych strategii cyberbezpieczeństwa, wzywając rządy, organizacje i osoby prywatne do wzmocnienia środków obrony przed stale ewoluującym zagrożeniem.

Purple Team od Gatewatcher zaktualizuje ten artykuł o wszelkie nowe istotne informacje, które pojawią się w nadchodzących tygodniach lub miesiącach.

Mateusz Nowak

product manager Gatewatcher / Sekoia

Masz pytania?

Skontaktuj się ze mną:

nowak.m@dagma.pl

32 793 11 19

Polecane wydarzenia: