16 czerwca 2023

Wszystko co powinieneś wiedzieć o chińskich hakerach Volt Typhoon

24 maja amerykańskie i międzynarodowe organy ds. cyberbezpieczeństwa wydały porady dotyczące cyberbezpieczeństwa, aby ostrzec przed grupą hakerów znaną jako Volt Typhoon, która wydaje się być wspierana przez Chińską Republiki Ludową.

W osobnym oświadczeniu Microsoft wyjaśnił, że Volt Typhoon był aktywny od połowy 2021 r. i prawdopodobnie atakował infrastrukturę krytyczną w USA, a jego celem było głównie szpiegostwo i zbieranie informacji.

Jedną z kluczowych taktyk, technik i procedur (TTP) tej grupy jest użycie ataku Living off the Land (LotL), który polega na użyciu oprogramowania administracyjnego, aby osiągnąć swoje cele. Grupa opiera się na podpisanych cyfrowo plikach wykonywalnych natywnie obecnych na zaatakowanych maszynach, wykorzystując na przykład narzędzia zintegrowane z systemami operacyjnymi (np. wmic, ntdsutil, netsh czy PowerShell). Takie podejście umożliwia hakerowi wtopienie się w ruch zakwalifikowany jako dozwolony i ominięcie istniejących mechanizmów obronnych.

WYKRYWANIE

W większości przypadków Volt Typhoon uzyskuje dostęp do zainfekowanych systemów, logując się przy użyciu prawidłowych poświadczeń, w taki sam sposób, jak robią to autoryzowani użytkownicy. Co więcej, korzystanie z powszechnych narzędzi administracyjnych sprawia, że wykrywanie jest stosunkowo skomplikowane. Pewne sygnały można jednak odszyfrować.

Po pierwsze, w oparciu o różne publicznie dostępne IOC, hash 3c2fe308c0a563e06263bbacf793bbe9b2259d795fcc36b953793a7e499e7f71 jest obecny w bazie danych LIS - Last Info Sec od stycznia 2019 r., ponieważ pojawił się również w poprzednich kampaniach.

Ponadto można wykryć aktywność niektórych wykorzystywanych przez grupę narzędzi

- Na przykład narzędzie Earthworm jest wykrywane przez następujące reguły Sigflow

- ET TROJAN [AV] EarthWorm/Termite IoT Agent zgłaszający infekcję (sid: 202706)

- ET TROJAN EarthWorm/Termite IoT Agent CnC Response (sid: 2027065)

- Awen Webshell jest wspomniany w niektórych raportach, dla których istnieje następująca reguła:

- ET TROJAN CMDASP Webshell Default Title in HTTP Response (sid: 2045284)

- Narzędzie Mimikatz, które może zostać wykryte przez silnik Malcore podczas tranzytu w sieci

Często w przypadku tego typu ataków, istnieją również pewne słabe sygnały, takie jak korzystanie z usług rozpoznawania adresów IP (tutaj ip-api.com objęte sid 2022082).

Wykorzystane luki obejmują:

- CVE-2021-40539 (ManageEngine ADSelfService Plus): objęte przez od SID 2034362 do 2034365

- Podatność FatPipe: objęta przez sid 2034530 i 2034531

ŚRODKI ZARADCZE

Ograniczenie ryzyka związanego z przeciwnikami takimi jak Volt Typhoon, polegającymi na pozornie prawidłowych dostępach i plikach wykonywalnych LotL, jest szczególnie trudne, ponieważ nie ma jednego środka, który gwarantowałby odporność. Istnieją jednak środki bezpieczeństwa, które w połączeniu ze sobą mogą pomóc w zapobieganiu i wykrywaniu tego typu ataków:

- Wzmocnienie i monitorowanie zdarzeń rejestrowanych w dziennikach systemu Windows:

- Rejestrowanie alertów WMI (identyfikatory zdarzeń 5857, 4656, 4663, 4658 i 4662) i zdarzenia PowerShell (identyfikator zdarzenia 4103)

- Rejestrowanie alertów związanych z tworzeniem nowego procesu (identyfikator zdarzenia 4688), dzięki czemu można nadzorować wywołanie ntdsutil.exe lub utworzenie podobnego procesu

- Rejestrowanie alertów związanych z usunięciem dziennika audytu (identyfikator zdarzenia 1102)

- Wzmacnianie i monitorowanie kontrolerów domeny

- Ograniczanie i monitorowanie użycia przekierowań portów

- Sprawdzanie konfiguracji zapory sieciowej w celu identyfikacji błędów konfiguracji w przepływach wychodzących

- Zapewnienie centralizacji i integralności dzienników

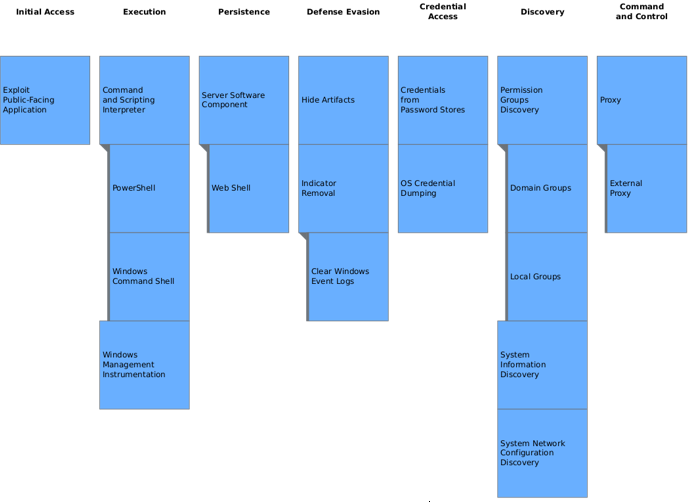

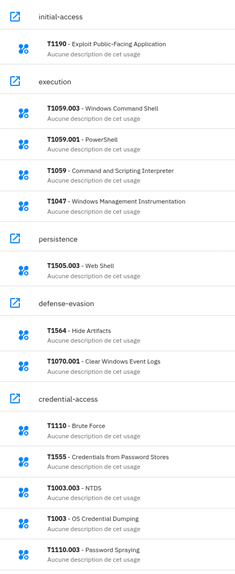

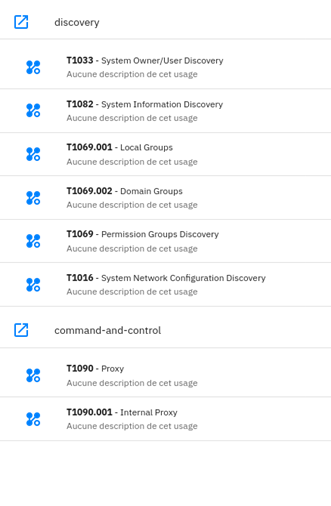

VOLT TYPHOON TTPS

Analizując różne raporty, zespół Gatewatcher stworzył matrycę odpowiadającą TTPS (technice, taktyce i procedurom) atakującego:

Powstała również reprezentacja liniowa:

Chcesz wiedzieć więcej o Gatewatcher?

Źródła:

CISA, "People's Republic of China State-Sponsored Cyber Actor Living off the land to Evade Detection", 24 maja 2023 r. https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-144a

Microsoft, " Volt Typhoon targets US critical infrastructure with Living-off-the-land techniques ", 24 maja 2023 r. https://www.microsoft.com/en-us/security/blog/2023/05/24/volt-typhoon-targets-us-critical-infrastructure-with-living-off-the-land-techniques/

Mateusz Nowak

product manager Gatewatcher / Sekoia

Masz pytania?

Skontaktuj się ze mną:

nowak.m@dagma.pl

32 793 11 19

Polecane wydarzenia: